Атаки на SS7: вчора для спецслужб, сьогодні для всіх

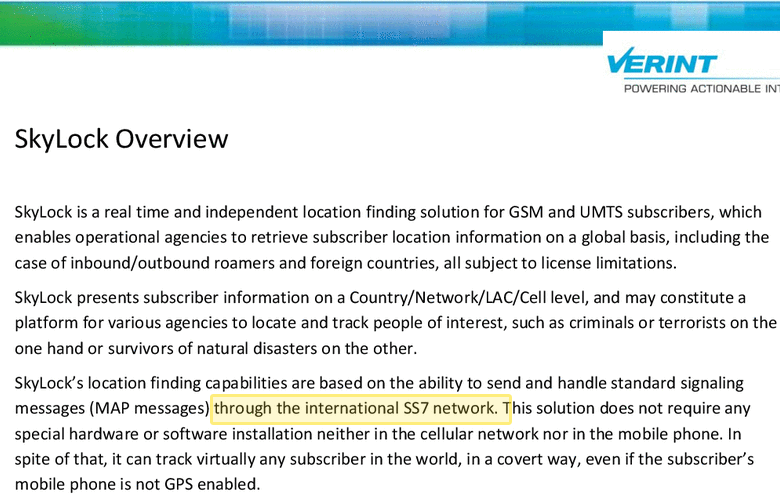

В кінці серпня газета Washington Post оприлюднила буклет американської компанії Verint, яка пропонує своїм клієнтам сервіс Skylock по вистежування абонентів мобільних мереж в різних країнах світу - без відома самих абонентів і операторів. Хоча пропозиції локаційних сервісів давно можна знайти в Інтернеті, але випадок Verint, мабуть, один з перших, коли такі послуги пропонуються цілком офіційно і на глобальному рівні.

Як таке можливо? Як реакція на історії про мобільний стеження найчастіше висувається версія про складні технології, які можуть використовуватися лише спецслужбами. На практиці все простіше. Телекомунікаційна мережа складається з безлічі підсистем різного технологічного рівня, і рівень безпеки всієї мережі часто визначається рівнем найслабшої ланки.

Зокрема, процес встановлення голосових викликів досі заснований на технології SS7, яка йде корінням в 70-і роки минулого століття. На початку 2000-х років була розроблена специфікація SIGTRAN , Що дозволяє передавати повідомлення SS7 по IP-мереж. При цьому були успадковані всі недоліки безпеки верхніх рівнів протоколів SS7. В результаті зловмисники мають можливість безконтрольно посилати, перехоплювати і змінювати повідомлення протоколів SS7, здійснюючи різні атаки на мобільні мережі та їхніх абонентів.

Один з перших публічних доповідей про уразливість SS7 пролунав в 2008 році на хакерській конференції Chaos Computer Club, де німецький дослідник Тобіас Енгель показав техніку стеження за абонентами мобільних мереж. Однак в професійному середовищі ці уразливості були відомі раніше - з 2001 року . Вже тоді про ці можливості знали і уряди деяких країн. Так, в книзі Томаса Портера і Майкла Гафа «Як обійти захист VoIP» (How to Cheat at VoIP Security) наводиться цитата зі звіту одного з американських відомств, де говориться, що «адміністрація Президента США серйозно стурбована високим рівнем загрози атак на основі SS7» .

Новий сплеск громадської стурбованості трапився в 2013 році, коли колишній співробітник ЦРУ Едвард Сноуден розкрив світу історію про тотальне стеження Агентства Національної Безпеки США за громадянами. Серед викриттів Сноудена знову спливли уразливості SS7 як одна з технік, використаних АНБ. Після цього стало відомо і про існування приватних компаній, які пропонують подібні послуги на глобальному рівні, як уже згаданий SkyLock:

Як зазначає Washington Post, компанія Verint не використовує стеження проти американських і ізраїльських громадян, «проте ряд інших аналогічних сервісів, що працюють в Швейцарії і на Україні, не підкоряються подібним обмеженням».

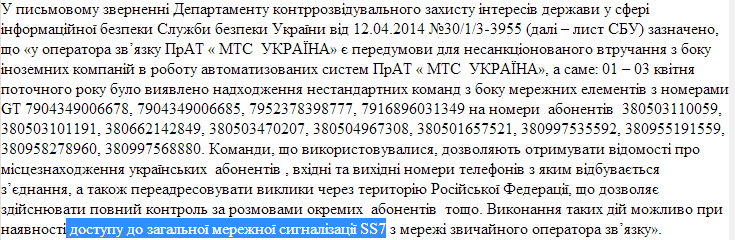

Наведена цитата - одне з можливих пояснень цілої хвилі скандалів, пов'язаних з публікацій записів телефонних переговорів на Україні. У червні 2014 року Національна комісія регулювання зв'язку та інформатики України повідомила про випадки прослушки абонентів «МТС-Україна» через сервер, що імовірно належить російської «дочці» оператора Tele2:

На думку експертів Positive Technologies, використаний в цьому випадку алгоритм прослушки є комбінацією атак, які були розглянуті на конференції з практичної безпеки PHDays 2014 , А також в окремих публікаціях нашого блогу. Зараз всі ці атаки зібрані і більш докладно описані в новому дослідженні «Уразливості мереж мобільного зв'язку на основі SS7».

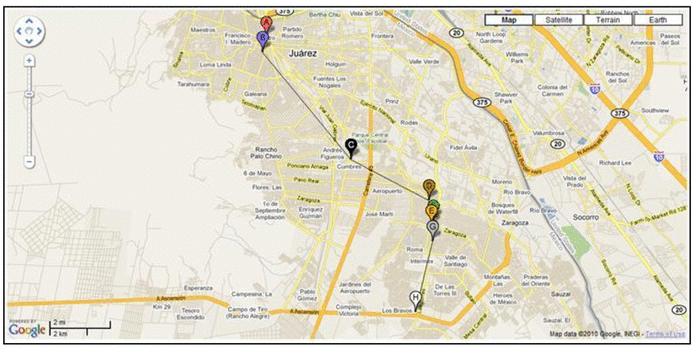

Матеріали, представлені в даному звіті, зібрані в 2013 і 2014 роках в ході консалтингових робіт з аналізу захищеності великих мобільних операторів. В процесі цього дослідження експерти Positive Technologies змогли реалізувати такі атаки, як розкриття місця розташування абонента, порушення доступності абонента, перехоплення SMS-повідомлень, підробка USSD-запитів і переказ коштів з їх допомогою, перенаправлення голосових викликів, підслуховування розмов, порушення доступності мобільного комутатора.

При цьому було продемонстровано, що навіть телеком-оператори, що входять в десятку світових лідерів, не захищені від подібних атак. А зловмисникові для проведення цих атак сьогодні не потрібно складне устаткування: в дослідженні використовувався вузол на базі звичайного комп'ютера під керуванням ОС сімейства Linux, з встановленим SDK для формування пакетів SS7 - ці програми доступні для вільного скачування в Інтернеті.

Варіанти вирішення проблеми пропонуються в заключній главі дослідження . Крім того, якщо у вас виникли питання по даному дослідженню, ви можете задати їх авторам звіту на вебінарі, який пройде 2 жовтня в 14:00 на сайті компанії.

Як таке можливо?